De-Militarised Zone(DMZ) merupakan mekanisme untuk

melindungi sistem internal dari serangan hacker atau pihak-pihak lain yang

ingin memasuki sistem tanpa mempunyai hak akses. Sehingga karena DMZ dapat

diakses oleh pengguna yang tidak mempunyai hak, maka DMZ tidak mengandung rule.

Secara esensial, DMZ melakukan perpindahan semua layanan

suatu jaringan ke jaringan lain yang berbeda. DMZ terdiri dari semua port

terbuka, yang dapat dilihat oleh pihak luar. Sehingga jika hacker menyerang dan

melakukan cracking pada server yang mempunyai DMZ, maka hacker tersebut hanya

dapat mengakses host yang berada pada DMZ, tidak pada jaringan internal

Misalnya jika seorang pengguna bekerja di atas server FTP

pada jaringan terbuka untuk melakukan akses publik seperti akses internet, maka

hacker dapat melakukan cracking pada server FTP dengan memanfaatkan layanan

Network Interconnection System (NIS),

dan Network File System(NFS). Sehingga hacker tersebut dapat mengakses seluruh

sumber daya jaringan, atau jika tidak, akses jaringan dapat dilakukan dengan

sedikit upaya, yaitu dengan menangkap paket yang beredar di jaringan, atau

dengan metoda yang lain.

Namun dengan menggunakan lokasi server FTP yang berbeda,

maka hacker hanya dapat mengakses DMZ tanpa mempengaruhi sumber daya jaringan

yang lain. Selain itu dengan melakukan pemotongan jalur komunikasi pada

jaringan internal, trojan dan sejenisnya tidak dapat lagi memasuki jaringan.

Makalah ini akan membahas bagaimana memberi hak pada

pengguna baik internal maupun eksternal, pada semua layanan jaringan yang

diperlukan.

Network Address

Translation(NAT) berfungsi untuk mengarahkan alamat riil, seperti alamat

internet, ke bentuk alamat internal. Misalnya alamat riil 203.8.90.100 dapat

diarahkan ke bentuk alamat jaringan internal 192.168.0.1 secara otomatis dengan

menggunakan NAT. Namun jika semua informasi secara otomatis ditranslasi ke bentuk

alamat internal, maka tidak ada lagi kendali

terhadap informasi yang masuk. Oleh karena itu maka muncullah PAT.

Port Address

Translation(PAT) berfungsi untuk mengarahkan data yang masuk melalui port,

sekumpulan port dan protokol, serta alamat IP pada port atau sekumpulan post.

Sehingga dapat dilakukan kendali ketat pada setiap data yang mengalir dari dan

ke jaringan.

Daftar Akses melakukan layanan pada pengguna agar dapat

mengendalikan data jaringan. Daftar Akses dapat menolak atau menerima akses dengan

berdasar pada alamat IP, alamat IP tujuan, dan tipe protokol.

Pada sebuah organisasi XYZ terdapat jaringan komputer

berbasis Microsoft Windows NT4.0, Proxy Server 2.0 untuk mengakses internet,

dan Microsoft Exchange 5.5 untuk mail lokal maupun global. Masalah-masalah yang

dapat diamankan dengan menggunakan DMZ adalah sebagai berikut:

o Semua

alamat Internet Protocol(IP)

merupakan alamat komputer sesungguhnya, sehingga dapat diakses secara langsung

dari internet,

o Server

Domain Name Server(DNS) eksternal

dapat digunakan pada jaringan internal,

o Server

Web bekerja di lingkungan internal,

o Terdapat

server File Transfer Protocol(FTP)

yang bekerja di lingkungan internal,

o Server

Exchange dapat diakses secara langsung dari internet,

o Tidak

terdapat batasan pada permintaan yang masuk dan keluar jaringan.

Organisasi XYZ juga didukung dengan server RedHat Linux dan

dilengkapi dengan kartu ISDN. Semua routing pada server ini di non-aktifkan dan

hanya berfungsi sebagai gateway aplikasi yang bekerja dengan melakukan

monitoring pada port-port tertentu, dan mengaktifkan program lain yang dapat

melayani arus informasi pada jaringan internal.

Langkah pengamanan pertama yang dilakukan adalah dengan membenahi

alamat IP sehingga dapat digunakan sebagai alamat global. Jika terdapat

serangan hacker, maka jaringan internal tidak akan terganggu.

Lakukan setup DNS pada Windows NT4.0, karena layanan DNS

pada NT relatif mudah dikonfigurasi, cukup aman untuk DNS internal, dan

mendukung registrasi dinamis. Versi terbaru dari BIND mendukung registrasi

dinamis untuk upgrade ke Windows 2000, sehingga sistem membutuhkan layanan DNS Windows 2000 untuk ekstensi

direktori aktif.

Kemudian dilakukan modifikasi pada semua alamat IP pada

Server dan Print Server, mengubah konfigurasi aplikasi gateway pada Linux, dan

membentuk sebaran DHCP baru. Langkah berikutnya adalah memindahkan halaman web

dari jaringan lokal ke ISP karena halaman page tidak harus diubah setiap saat.

Dengan memindahkan halaman web ke ISP, maka aspek keamanan bukan menjadi

kompleksitas programmer namun menjadi kompleksitas ISP.

Perangkat keras yang digunakan meliputi koneksi ADSL,

implementasi Firewall, dan implementasi DMZ. Pada perangkat keras yang

digunakan menggunakan sistem operasi Windows atau Linux. Windows mempunyai

kelemahan:

Meskipun Windows NT/2000 cukup sulit di hack, namun mudah

diserang Denial Of Service (DOS) atau service yang crash. Banyak sekali pihak

yang melakukan hack pada lingkungan Windows.

Sedangkan kelemahan Linux adalah karena Linux merupakan

sistem operasi yang dibangun oleh hacker sehingga source code Linux mudah

didapat. Oleh karena itu dengan menggunakan

Linux, maka tingkat keamanan semakin rendah.

Perangkat keras yang dibutuhkan terdiri dari perangkat

komputer beserta paket sekuritinya, koneksi ADSL dan firewall, serta switch

layer Data Link.

Setelah perangkat keras tersedia, maka berikutnya adalah

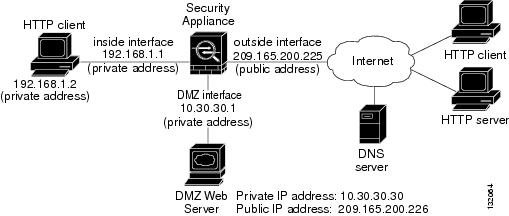

melakukan pemetaan alamat perangkat keras, misalnya:

o ADSL

– 209.15.20.34

o Ethernet0

pada ADSL – 192.1.10.5/30 (255.255.255.252)

o Ethernet0

pada firewall PIX.

Berikutnya dibangun translasi NAT untuk melakukan panggilan

forward ke 192.168.10.6. Biarkan router menjadi data route, dan biarkan

Firewall menentukan konfigurasi yang diperlukan untuk pengelolaan resiko.

Firewall merupakan

sistem yang menyediakan konektifitas yang aman antar jaringan baik internal

maupun eksternal dalam beberapa lapis keamanan dengan fungsi yang berbeda.

Pengertian firewall yang lain adalah sistem yang mengimplementasikan aturan

keamanan untuk komunikasi antar jaringan komputer. Firewall merupakan

sistem yang menyediakan konektifitas yang aman antar jaringan baik internal

maupun eksternal dalam beberapa lapis keamanan dengan fungsi yang berbeda.

Pengertian firewall yang lain adalah sistem yang mengimplementasikan aturan

keamanan untuk komunikasi antar jaringan komputer.

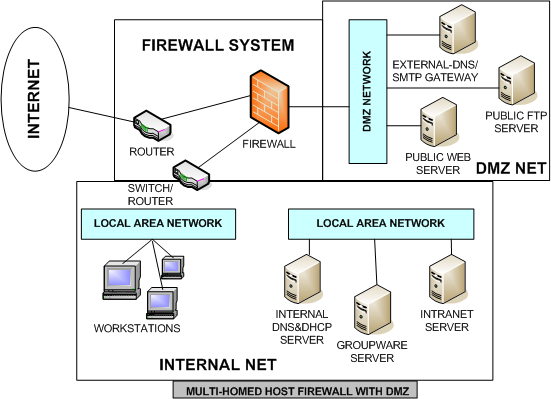

Bagan keamanan digambarkan sebagai berikut:

Sampai pada langkah ini

maka bagian eksternal jaringan telah terbentuk, dan dapat dikenali sebagai

bagian semi-trusted (DMZ). Namun

dengan catatan bahwa pada jaringan, koneksi ISDN telah dipisahkan dan dapat

berjalan seperti yang diharapkan. Namun biarkan koneksi ADSL offline, hingga pengujian kinerja sistem

telah dilakukan. Langkah ini dilakukan untuk meyakinkan bahwa sistem tidak

terganggu selama proses instalasi dan konfigurasi.Sebelumnya arsitektur

keamanan yang akan dibangun digambarkan sebagai berikut: Sampai pada langkah ini

maka bagian eksternal jaringan telah terbentuk, dan dapat dikenali sebagai

bagian semi-trusted (DMZ). Namun

dengan catatan bahwa pada jaringan, koneksi ISDN telah dipisahkan dan dapat

berjalan seperti yang diharapkan. Namun biarkan koneksi ADSL offline, hingga pengujian kinerja sistem

telah dilakukan. Langkah ini dilakukan untuk meyakinkan bahwa sistem tidak

terganggu selama proses instalasi dan konfigurasi.Sebelumnya arsitektur

keamanan yang akan dibangun digambarkan sebagai berikut:

Langkah yang perlu dilakukan adalah sebagai berikut:

Pertama adalah menentukan subnet yang akan digunakan pada

DMZ. 192.100.100.0/24 merupakan tebaran IP yang digunakan pada jaringan. Selain

itu dilakukan juga pengujian pada tebaran IP. Tebaran IP harus mempunyai ruang

lingkup yang sama.

Ethernet1 pada PIX mempunyai alamat IP 192.100.100.6/24,

untuk tetap berhubungan dengan antarmuka Ethernet. Switch juga ditentukan

alamat IP-nya. Hal ini dilakukan untuk mencegah

hacker memasuki dan melakukan sniffing pada sistem. Langkah ini merupakan proses inspeksi dan

antispoofing pada firewall PIX.

Setelah langkah diatas dilakukan, maka semua mesin telah

terhubung dan online berdasar pada alamat IP dan layanan jaringan komputer yang

dibutuhkan. Mesin tersebut dapat dikonfigurasi dengan berbagai spesifikasi

keamanan.

Firewall PIX juga dapat menerima permintaan VPN yang masuk,

untuk memberi kemungkinan bagi pengguna jarak jauh untuk melakukan otentikasi

pada sistem. Pembatasan akses pada server VPN menggunakan daftar akses yang

menolak semua permintaan koneksi untuk mengakses VPN sampai diverifikasi

sebagai salah satu kantor cabang atau dari kantor utama. Akses SSH pada mesin

DMZ dapat dikontrol dari komputer lokal

dengan menggunakan kantor. Sehingga dimungkinkan mengakses mesin melalui SSH,

namun port scan dari internet tidak pernah melihat port SSH terbuka.

Langkah berikutnya adalah melakukan redirect layanan DNS

dari koneksi ADSL. Translasi alamat port

dilakukan pada firewall PIX untuk meneruskan pengiriman setiap

permintaan UDP/TCP port 53. Kemudian aktifkan filter paket pada firewall PIX

untuk mengizinkan input koneksi TCP port 53 dari NamaServer secondary(umumnya

milik ISP), permintaan UDP port 53 yang masuk, dan permintaan UDP port 53 yang

keluar dari server DNS. Konfigurasi ini

harus diselesaikan untuk semua layanan pada semua server dengan layanan

yang munkin berbeda-beda per server. Penelitian yang perlu dilakukan

selanjutnya adalah mengubah delegasi nama server sehingga delegasi nameserver

yang diharapkan nameserver primer dkonfigurasi untuk alamat eksternal ADSL,

bukan untuk ISDN alamat eksternal.

Setelah melalui semua langkah diatas, maka koneksi ADSL

dapat dikonfigurasi dengan tingkat keamanan yang dibutuhkan oleh semua daftar

akses dan PAT. Aturan dasarnya adalah jika tidak membutuhkan akses layanan

tertentu, maka akses akan ditolak. Hacker hanya dapat menyerang layanan yang

disediakan oleh host DMZ, oleh karena itu upaya yang harus dilakukan adalah

meminimalisasi jumlah layanan yang dapat diakses lewat internet, serta

melengkapi layanan tersebut dengan keamanan yang tinggi. Sedangkan pada

dasarnya semua layanan dapat diakses lewat internet. Lakukan pengujian pada

setiap layanan, memindai semua port dan yakinkan anda mempunyai akses yang

terbatas, sebanyak kemungkinan layanan spesifik.

Langkah terakhir adalah melakukan konfigurasi antarmuka

ethernet pada firewall PIX ke dalam

jaringan internal. Pastikan semua lalu lintas diblok melalui daftar akses dari

jaringan internal, sehingga tidak ada orang maupun apapun yang dapat akses

keluar.

|